Opciones adicionales en el panel de Cloudflare

La configuración por defecto que tiene un dominio cuando se añade a Cloudflare, es bastante conservadora.

Hay algunas opciones que no vienen activadas por defecto que quizá quieras considerar activar para aprovechar esas funcionalidades:

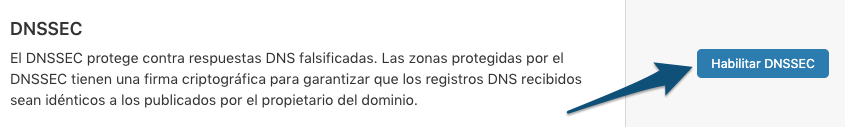

Configuración de DNSSEC

DNSSEC es una protección adicional que se puede habilitar para evitar ataques a nivel DNS. Firma la zona DNS con un par de claves que permite que clientes DNS compatibles, puedan verificar si la respuesta DNS del dominio es legítima o ha sido modificada por un intermediario.

Para activar esta opción, habría que ir al apartado DNS y pulsar en Habilitar DNSSEC.

Esto generará unas claves que tendrán que ser añadidas en el registrador del dominio:

En caso de que el dominio esté contratado en Raiola Networks, deberás contactar con el departamento de Dominios con esta información (en texto, no una captura de pantalla) para habilitar DNSSEC en el registrador.

Si el dominio está contratado en otro proveedor, esa información tendrá que enviárseles a ellos, mediante los medios de contacto que ofrezcan para estas gestiones.

La configuración de DNSSEC, una vez añadida la información al registrador, puede tardar varias horas en finalizarse.

Configuración SSL

Cloudflare hace de intermediario entre los visitantes al dominio y el servidor web final, por lo tanto hay dos tramos de conexiones por redes públicas:

Usuario <-> Cloudflare

Cloudflare <-> Servidor web

En el panel de control de Cloudflare hay diferentes opciones para personalizar el tipo de configuración SSL que se requiere para cada tramo de conexión.

Habría cuatro modos actualmente:

Desactivado: se realizará la conexión por HTTP contra el servidor web. Mostrará la web como no segura para los usuarios, aunque pasen por Cloudflare.

Flexible: mostrará la web como segura a los usuarios, pero Cloudflare hará la conexión contra el servidor web por HTTP o HTTPS indistintamente. No requiere un certificado SSL configurado en el servidor web.

Completo: mostrará la web como segura a los usuarios y requerirá que el servidor web tenga un certificado SSL configurado, aunque puede ser autofirmado.

Completo (estricto): mostrará la web como segura a los usuarios y requerirá que el servidor web tenga un certificado SSL configurado y completamente válido. Si el certificado no fuera válido, la conexión contra el servidor web se rechazará y fallará.

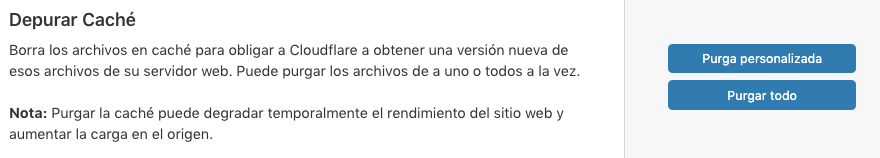

Gestión de contenido en caché

Cuando Cloudflare está funcionando como CDN, cacheará contenidos que luego servirá él directamente, en vez de mandar la petición el servidor web final.

Si el contenido cambia en el servidor web, es posible que durante un tiempo Cloudflare siga entregando una versión antigua de los contenidos.

Para evitar esto, se puede eliminar la caché de Cloudflare manualmente desde el apartado Caching > Configuración. Habrá dos opciones disponibles:

Purga personalizada: permite dar una lista de URLs concretas en las que se quiere eliminar la caché. De esta forma se pueden hacer purgados parciales.

Purgar todo: eliminará toda la caché que haya para el dominio en cuestión.

Desde el mismo apartado también se pueden configurar algunas características de la caché que se sirve, tales como:

Condiciones para que se entregue contenido cacheado.

Tiempo de vida de la caché.

Modo desarrollador, para habilitar y deshabilitar temporalmente la entrega de contenido cacheado.

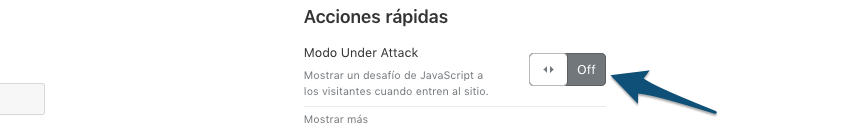

Modo 'bajo ataque'

Otra de las características principales de Cloudflare, es su protección ante ataques. Por defecto, Cloudflare analiza todas las peticiones, pero solo las interrumpe bajo ciertas condiciones.

Si se detecta algún ataque que afecte a los contenidos del dominio, se puede configurar el dominio en modo 'bajo ataque' para analizar todas las peticiones de forma exhaustiva y así disminuir los efectos del ataque.

El modo 'bajo ataque' se puede activar directamente desde la sección Información general:

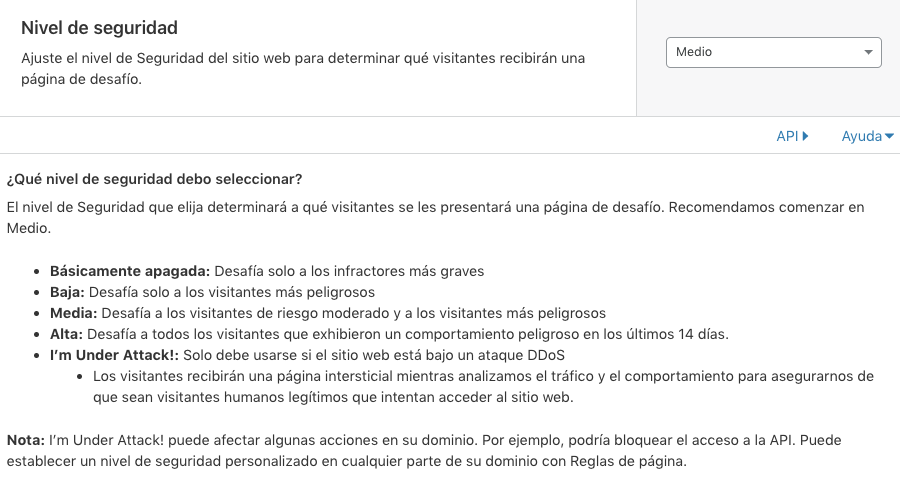

También tiene una sección propia de configuración, que permite ajustar el nivel de seguridad en varios intermedios. Para ello, ir a Firewall > Configuración:

Cabe destacar que esta opción solo debe ser utilizada ante ataques considerables. Usar este modo por defecto puede provocar efectos adversos para los visitantes o los bots de rastreo de Google.

Reglas de seguridad personalizadas

Cloudflare permite hacer muchas configuraciones personalizadas sobre las peticiones que pasan por él. A continuación se muestran algunos ejemplos útiles.

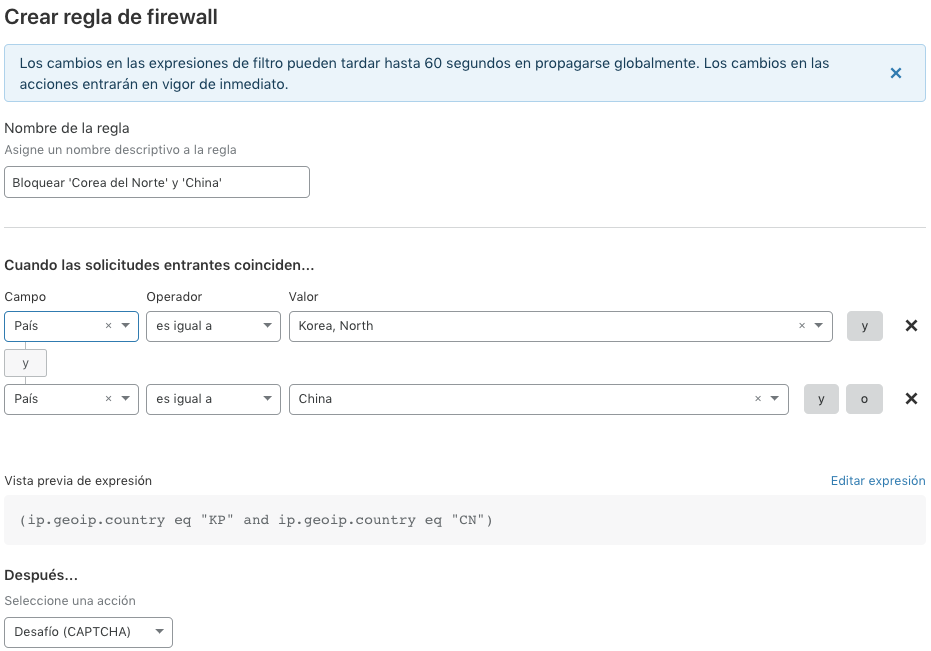

Filtrar uno o varios países

Si por algún motivo, se quiere filtrar el acceso desde algún país, desde Firewall > Reglas de firewall se pueden crear reglas personalizadas, que entre otras cosas, permitirían esa configuración.

A continuación se muestra un ejemplo de una regla personalizada que filtraría accesos desde 'Corea del Norte' y 'China', solicitándoles cubrir un captcha antes de acceder:

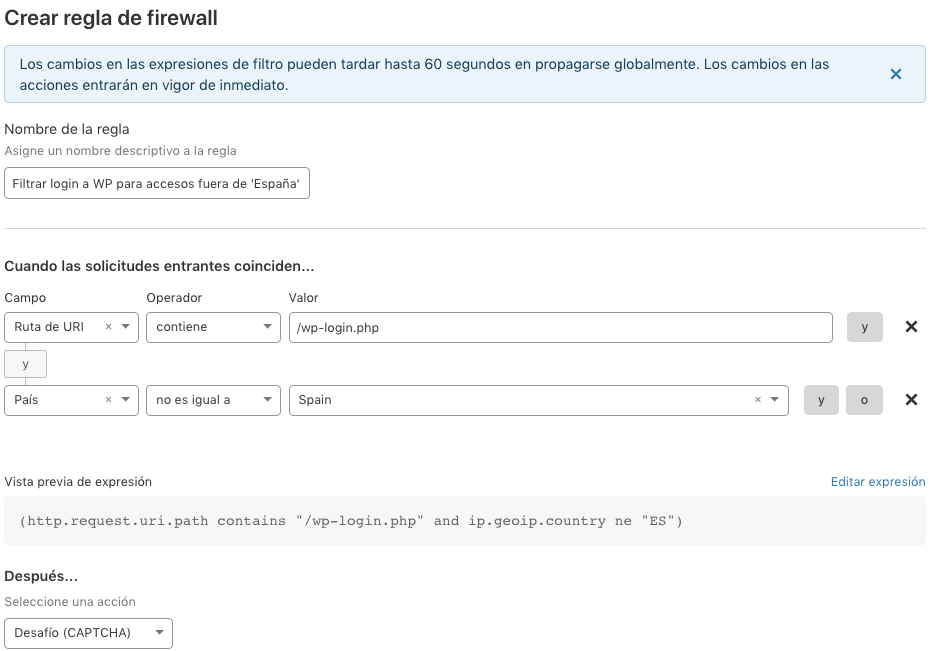

Filtrar login a WordPress fuera de España

Si se quiere impedir ataques al login de WordPress, una buena opción es limitar los intentos de acceso desde fuera de España (o en su defecto, el país del que sea el administrador del sitio).

Esto se puede conseguir añadiendo una regla desde Firewall > Reglas de firewall como la siguiente:

Esta regla es un ejemplo, con el fin de mostrar las posibilidades que da Cloudflare. Es recomendable comprobar muy bien el funcionamiento de reglas parciales como esta antes de aplicarlas a el entorno web en producción.

Esta regla hará que las peticiones que coincidan con el patrón indicado, tengan que cubrir un captcha antes de poder identificarse en WordPress.

Rubén Pérez

Rubén Pérez es técnico de soporte nivel 2 en Raiola Networks y publica contenidos de ayuda en las FAQ de ayuda a clientes de la web de Raiola Networks.

Autor

Álvaro Fontela

Consultor WordPress, además de CEO y cofundador de Raiola Networks. Autor del libro "Curso Práctico de WordPress" y speaker en congresos de marketing digital.

Revisor

¿Te gusta nuestro contenido?

Si quieres ser el primero en leer nuestro contenido y enterarte de nuestras noticias.

HOSTING SSD desde 8,95€

Haz clic aquí¿Te ayudamos?

Escríbenos si tienes dudas o necesitas una solución específica

Categorías

Destacados