XMLRPC.PHP de WordPress ¿que es y como protegerlo?

Aprovechando que el impacto que están teniendo los ataques contra el XMLRPC.PHP de WordPress, me gustaría aclarar ciertos conceptos relacionados con este archivo que forma parte de Wordpress y de paso explicar paso a paso como protegerse contra posibles ataques de fuerza bruta y denegación de servicio contra este archivo en una instalación de Wordpress.

Como ya hemos hablado bastantes veces en este blog últimamente, muchas instalaciones de WordPress están siendo víctimas de ataques variados de diferentes formas: por un lado están las infecciones de malware o inyecciones de código y por el otro lado están los ataques externos contra algunas partes de WordPress como el archivo xmlrpc.php o el wp-login.php.

En este artículo vamos a ir por partes, vamos a ir explicando ciertos aspectos básicos e interesantes sobre el tema, ya que muchos hablan en sus blogs sobre los ataques al XMLRPC.PHP pero muy pocos saben lo que es el protocolo XMLRPC o la función que hace el archivo XMLRPC.PHP en WordPress.

- Qué es el XMLRPC

- Wordpress y el XMLRPC.PHP

- Ataques al XMLRPC.PHP

- Protección contra ataques al XMLRPC - Método 1

- Protección contra los ataques al XMLRPC - Método 2

- Protección contra ataques al XMLRPC - método 3

- Protección contra ataques al XMLRPC - Método 4

- ¿Tienes una web bajo ataque?

Qué es el XMLRPC

El protocolo XMLRPC es un protocolo que utiliza XML para estructurar datos y el protocolo HTTP para la transmisión de esos datos estructurados en XML.

El protocolo XMLRPC fue desarrollado en 1998 por la empresa UserLand Software en colaboración con Microsoft, finalmente Microsoft considero que el protocolo XMLRPC era muy simple y lo convirtió en lo que ahora mismo se llama SOAP.

En Wordpress, el protocolo XMLRPC actual como interfaz que actúa como API para aplicaciones externas y que nos permite interactuar con una instalación de Wordpress utilizando aplicaciones o servicios externos.

Al funcionar como una interfaz externa es casi como una “puerta de entrada” por lo que esta puerta puede ser atacada fácilmente desde el exterior causando un alto consumo de recursos al ejecutarse una y otra vez el proceso de autentificación.

Wordpress y el XMLRPC.PHP

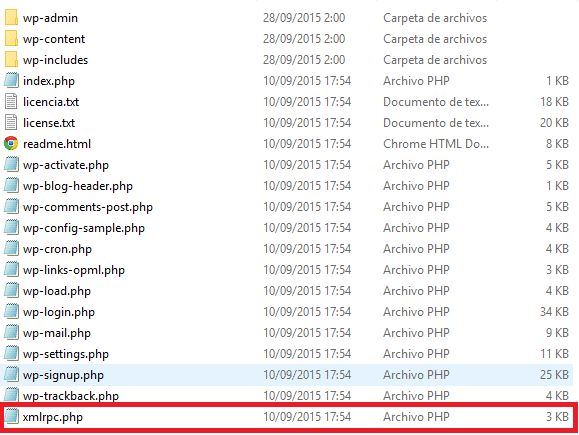

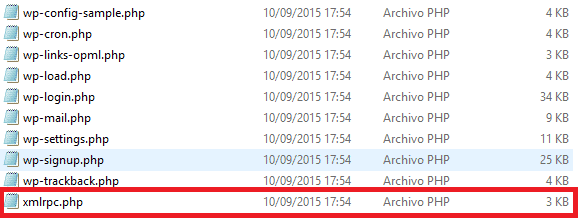

Como hemos dicho anteriormente, en Wordpress el protocolo XMLRPC está gestionado por el archivo XMLRPC.PHP que puedes encontrar en la raíz de la instalación de Wordpress:

Para comunicarse con una instalación de Wordpress utilizando el protocolo XMLRPC debemos enviar peticiones HTTP mediante POST al archivo xmlrpc.php situado en la raíz de la instalación, con esto obtendremos una respuesta.

Si todo ha ido bien normalmente la respuesta obtenida es HTTP/1.1 200 OK.

Hasta la versión 3.5 Wordpress traía de forma predeterminada el protocolo XMLRPC desactivado, desde la versión 3.5 viene activado por defecto, y ahí está el problema, ya que todas las instalaciones traen el protocolo XMLRPC activado y por defecto son vulnerables a ataques de denegación de servicio y fuerza bruta contra este protocolo.

Vamos a poner varios ejemplos de funciones REALES que hace el protocolo XMLRPC en Wordpress:

- El protocolo XMLRPC permite que programas de escritorio como Microsoft Word, Textmate o Mozilla Thunderbird se comuniquen con nuestra instalación de Wordpress.

- El protocolo XMLRPC permite la comunicación mediante pingbacks y trackbacks con otros blogs u otras instalaciones de Wordpress.

- El protocolo XMLRPC es el que permite que funcionen ciertas funciones del plugin Jetpack para Wordpress que tiene comunicación directa con los servidores de Automattic.

Posiblemente se me quede alguna cosa más en el tintero que se puede hacer con el XMLRPC.PHP, pero en principio las nombradas anteriormente son las principales.

Ataques al XMLRPC.PHP

Desde hace algún tiempo (desde que el XMLRPC viene activado por defecto en Wordpress) los ataques contra el XMLRPC ocurren de forma habitual, el problema es que estos ataques a veces son difíciles de detectar ya que pueden venir desde cientos de direcciones IP al mismo tiempo.

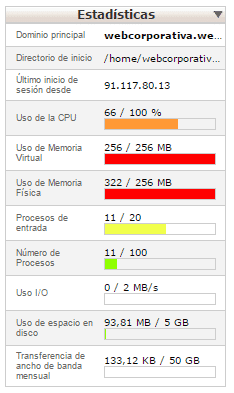

El problema de los ataques al XMLRPC.PHP ya no es solo que puedan encontrar la contraseña y entrar mediante fuerza bruta, sino que estos intentos de autentificación pueden llegar a consumir muchos recursos ya que todas las peticiones deben procesarse, ahí es donde aparece el problema, ya que en planes de hosting compartido con los recursos limitados, esto puede ser realmente un problema.

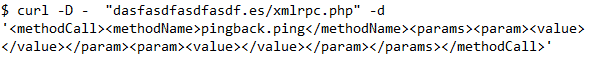

A diferencia de otro tipo de ataques, el ataque DDOS al archivo XMLRPC.PHP de Wordpress es realmente fácil y solo tenemos que tener un ordenador con un sistema operativo Linux y algo de soltura en la consola de comandos de Linux para ejecutar la siguiente línea y atacar a quien nosotros queramos:

El código está incompleto, más que nada para que a ningún gracioso se le ocurra empezar a atacar sitios web Wordpress utilizando el ejemplo, el código anterior simplemente lo he puesto como ejemplo para que se vea lo fácil que es realizar un ataque al XMLRPC.PHP de cualquier instalación de Wordpress.

Cuando una instalación de Wordpress está bajo ataque al XMLRPC.PHP lo normal es que el uso de recursos de CPU se ponga a tope y el uso de memoria RAM sea también bastante alto:

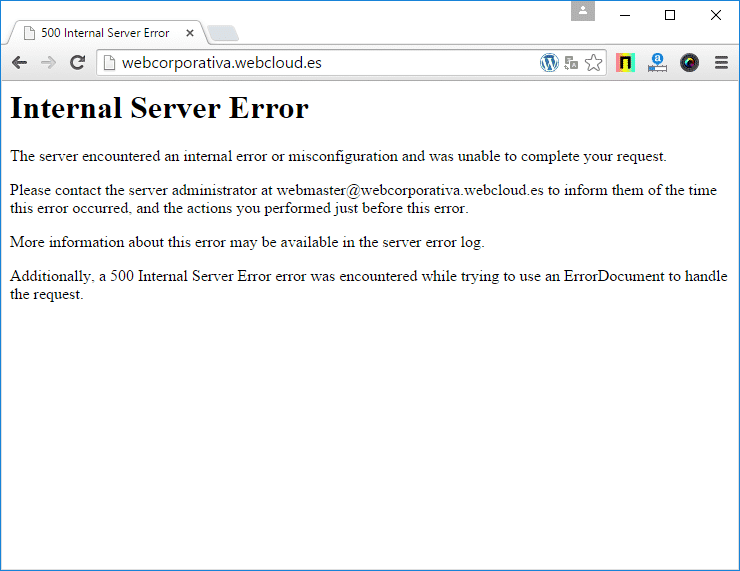

En este caso, cuando la web se encuentra bajo ataque, la web carga muy lenta y en ocasiones puede mostrar un error 500 – Internal Server Error como este:

En el caso de un servidor VPS con recursos reducidos también puede ser que el servicio MySQL se pare al consumirse todos los recursos de RAM, en estos casos debemos tener extremo cuidado ya que puede dañarse la base de datos al “crashear” el proceso de MySQL.

Protección contra ataques al XMLRPC - Método 1

Existen varios métodos para protegernos contra ataques XMLRPC, y aunque ninguno de los métodos es 100% efectivo, sí que ayudan a mantener la estabilidad de la instalación aunque nos ataquen, evidentemente cuantos más recursos tengamos disponibles en nuestro servidor o en nuestro plan de hosting, más margen de maniobra tendremos en caso de que nos ataquen ya que dispondremos de más recursos.

El primer método de protección consiste en realizar varias modificaciones en varios archivos de Wordpress para que no se encuentre el archivo XMLRPC.PHP y también para desactivar las funcionalidades de XMLRPC para que Wordpress no muestre ningún error por ello.

Lo primero que vamos a hacer es borrar o cambiar el nombre del archivo XMLRPC.PHP que encontraremos en la raíz de nuestra instalación:

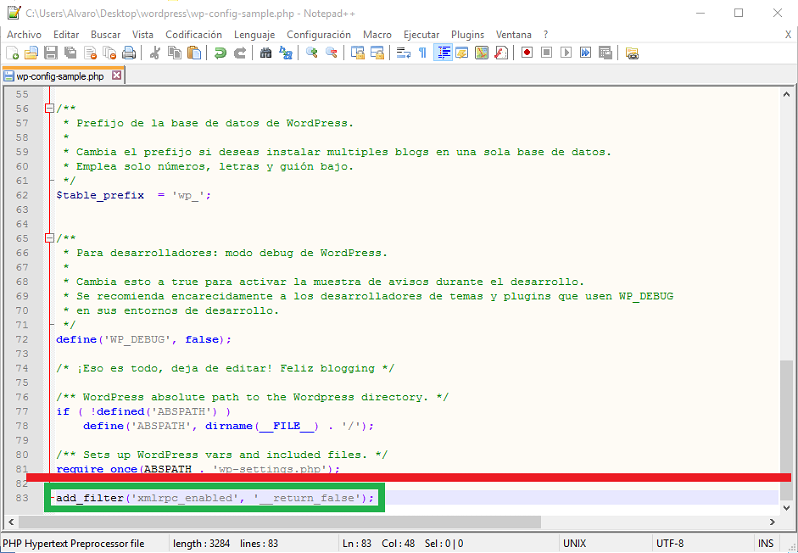

Lo siguiente que debemos hacer es dirigirnos a nuestro archivo wp-config.php de Wordpress (también se encuentra en la raíz de la instalación) y debajo de la última línea colocamos lo siguiente:

add_filter('xmlrpc_enabled', '__return_false');

Tal y como se muestra en la siguiente imagen:

Lo siguiente que debemos hacer es dirigirnos al archivo funcions.php del theme que tenemos activado y al final debemos añadir el siguiente código:

add_filter( ‘xmlrpc_methods’, function( $methods ) {

unset( $methods['pingback.ping'] );

return $methods;

} );

Este método es bastante simple, pero para usuarios poco acostumbrados a Wordpress y al mundo web puede ser algo difícil, por esa razón existen otros métodos para desactivar el XMLRPC.PHP y evitar que nos puedan atacar.

Protección contra los ataques al XMLRPC - Método 2

El segundo método es mucho más simple desde el punto de vista de un usuario principiante en Wordpress, pero yo cuando lo uso, hasta me quedo algo intranquilo a pesar de que sé que es efectivo y que realmente hace lo mismo que en el método 1 pero de forma automatizada y aprovechando un poco las posibilidades que tienen los plugins en una instalación de Wordpress.

En este método 2 usaremos el plugin XMLRPC Attacks Blocker, un plugin gratuito que puede ser descargado desde el repositorio de plugins de Wordpress y que permite desactivar el XMLRPC.PHP casi por completo.

Puedes encontrar más información acerca de este plugin para Wordpress en la siguiente dirección URL: https://es.wordpress.org/plugins/xmlrpc-attacks-blocker/

La ventaja que tiene usar este plugin es que podríamos incluso seleccionar un único usuario al que le permitiremos acceder mediante el protocolo XMLRPC, además, nos permite bloquear mediante el .htaccess a todas las direcciones IP que intenten utilizar nuestro archivo XMLRPC.PHP una vez desactivado el protocolo.

Sin duda, esta última funcionalidad nombrada es lo que realmente distingue este método del método 1.

Protección contra ataques al XMLRPC - método 3

El método 3 de protección contra ataques XMLRPC en Wordpress es realmente rudimentario, es más, se basa en bloquear el acceso al XMLRPC.PHP usando el archivo .htaccess, haciendo una redirección a un error 403.

Primero introducimos lo siguiente en el .htaccess del sitio web (en caso de usar un servidor web compatible con archivos .htaccess):

RedirectMatch 403 /xmlrpc.php

Lo siguiente que debemos hacer es añadir el siguiente código al funcions.php del theme activo en la instalación de Wordpress:

function removeHeadLinks() {

remove_action('wp_head', 'rsd_link');

remove_action('wp_head', 'wlwmanifest_link');

}

add_action('init', 'removeHeadLinks');

De los cuatro métodos aquí mencionados, este es el único método que yo personalmente no utilizaría.

Protección contra ataques al XMLRPC - Método 4

Este método también es mediante plugin, pero la técnica utilizada por el plugin cambia, de hecho, es bastante curiosa.

El plugin Stop XML-RPC Attack es un plugin que añade unas líneas al .htaccess del sitio web que simplemente bloquean todo el tráfico entrante al archivo XMLRPC.PHP excepto el tráfico que entra desde rangos de direcciones IP pertenecientes a los servidores de Automattic, es decir, que de esta forma funciona Jetpack.

Sin duda, un método simple, pero bastante curioso, ya que nos permite seguir utilizando el plugin Jetpack for Wordpress sin ningún problema.

Puedes encontrar más información acerca de este plugin para Wordpress en la siguiente dirección URL: https://es.wordpress.org/plugins/stop-xmlrpc-attack/

¿Tienes una web bajo ataque?

¿Estas alojado con nosotros? ¿Crees que tu Wordpress está siendo atacado? Si eres cliente nuestro contacta con nosotros sin compromiso y te intentaremos ayudar de la mejor forma posible.

¿No tienes tu web alojada con nosotros? Si buscas un hosting que te ayude con los ataques XMLRPC.PHP contacta con nosotros sin compromiso e intentaremos ayudarte.

Chris

11/10/2015 a las 22:24Mu bien explicado todo. Gracias.