Cómo desinfectar WordPress hackeado

Las infecciones y virus informáticos afectan a todo tipo de dispositivos, softwares y páginas web, por lo que actualmente, en un mundo digital en constante evolución, mantener la seguridad de tu sitio web es más crucial que nunca.

En el caso de WordPress, hay que tener en cuenta que es el sistema de gestión de contenido (CMS) más popular del mercado, por lo que es un blanco frecuente para ciberataques y malware.

En Raiola Networks, estamos especializados en WordPress, y disponemos de un procedimiento de desinfección que garantiza la limpieza total del virus o malware en tu sitio web, siempre que se realice de forma correcta.

Por ello, en este post te explicaremos cómo puedes limpiar virus en WordPress, además de indicarte algunas herramientas adicionales para prevenir, detectar y analizar malware en este CMS.

- Causas más comunes de infección

- Principales síntomas y consecuencias de un WordPress infectado

- ¿Cómo detectar malware en WordPress?

- Análisis con Sucuri SiteCheck

- Análisis con Imunify360

- Análisis con Wordfence

- Análisis por terminal ("wp-cli" y otros comandos)

- Sustituir todos los archivos genéricos de WordPress, plugins y tema:

- Tareas adicionales de securización

- Volver a analizar WordPress:

- ¿Cómo solicitar una revisión del sitio a Google después de desinfectarlo?

Causas más comunes de infección

Existen multitud de causas y formas por las que se puede infectar tu sitio web en WordPress, y en ciertas ocasiones puntuales, no es realmente posible detectar que ha podido causarla exactamente, no obstante, si tuviésemos que indicarte las causas más comunes, podrían ser las siguientes:

- Elementos desactualizados: hay que tener en cuenta que una de las causas por las que los distintos elementos (plugins y temas) y el propio núcleo de WordPress sacan actualizaciones de forma periódica es para tratar de corregir ciertas vulnerabilidades de versiones pasadas, por lo que es sumamente importante mantener la aplicación lo más actualizada posible para evitar que los atacantes puedan introducir virus o malware en tu sitio web.

- Contraseñas inseguras: es altamente recomendable utilizar contraseñas seguras (con caracteres especiales, números, mayúsculas, minúsculas, etc.) en todos los accesos que gestiones (panel de control, usuario de WordPress, emails, etc.), ya que es una de las causas principales de infección y una de las más peligrosas, ten en cuenta que si consiguen tu contraseña, el atacante tendrá acceso a prácticamente todo el contenido de tu web o panel de control, y podría incluso llegar a eliminarla completamente o cambiar la contraseña para su propio beneficio.

- Instalar elementos nulled o piratas: existen multitud de páginas web desde las que puedes descargar elementos premium de forma gratuita, no obstante, ten en cuenta que estos elementos podrían incluir archivos y funciones que introduzcan virus en tu sitio web, además de que no te va a permitir actualizarlos periódicamente al no facilitarte una licencia válida, por lo que merece mucho más la pena comprar una licencia en el sitio web oficial para evitar correr el riesgo.

Principales síntomas y consecuencias de un WordPress infectado

En la mayoría de ocasiones, la infección puede percibirse de una forma clara, ya que suele provocar comportamientos anómalos y modificar ciertas funciones del sitio web, no obstante, sí que puede haber casos en los que por ejemplo, se produzca una redirección con alguna acción en concreto, o accediendo a la web con un user-agent en específico, y estas serían más complicadas de detectar.

Aun así, te indicaremos a continuación los principales síntomas que indican que un sitio web está infectado, y alguna de las consecuencias que esto puede provocar:

- Redirección de tráfico web: muchas de las infecciones que existen actualmente redirigen todo el tráfico de tu web a páginas maliciosas externas, por lo que no solo perjudica a la propia reputación del sitio, sino que podría dar como resultado sanciones por parte del propio Google u otros motores de búsqueda.

- Rendimiento reducido del servidor y de la web: las infecciones suelen provocar lentitud en la página y en el propio servidor, ya que es posible que se estén cargando scripts adicionales en la misma o alguna consulta no autorizada en la base de datos.

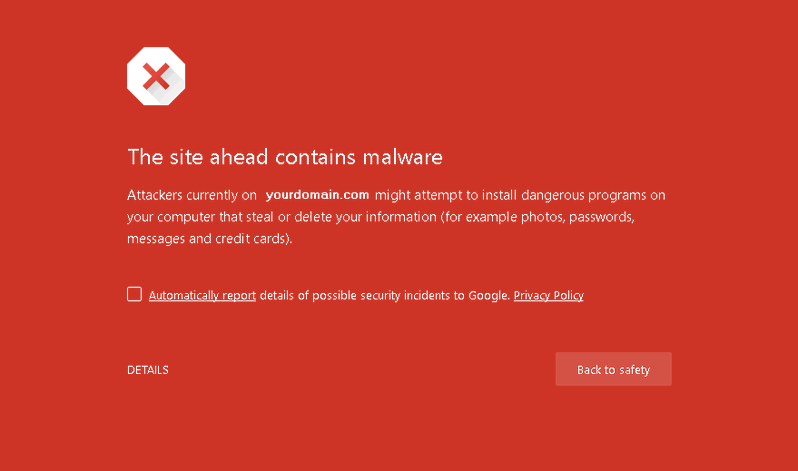

- Daño a la reputación de tu sitio web: se pueden mostrar mensajes al acceder a la misma que provoque que los usuarios no confíen en él.

- Robo de datos: algunas infecciones se realizan con el objetivo de robar información delicada, ya sea del propio administrador de la web o de los clientes de este (tarjetas de crédito, contraseñas, etc.).

- Alteración de contenido: el atacante puede llegar a modificar ciertas páginas de la web con contenidos, redirecciones o publicidad no deseada.

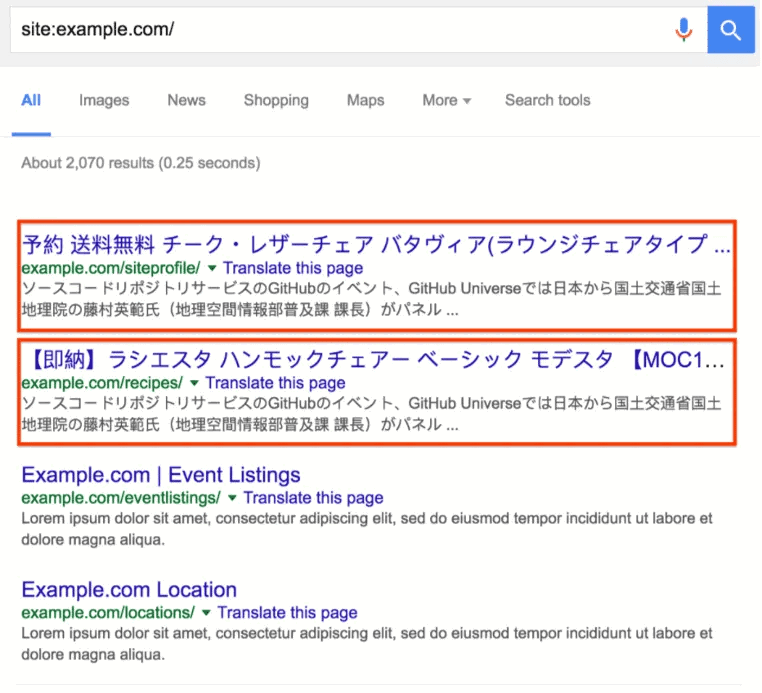

- Penalización en el SEO, ya que los motores de búsqueda como Google suelen penalizar este tipo de comportamientos si detectan algún tipo de virus o malware en la instalación.

- Resultados alterados en los motores de búsqueda: en ciertas ocasiones, nos pueden aparecer indexados resultados como este:

- Error en el sitio web: las infecciones suelen alterar los archivos de la instalación, lo que puede provocar todo tipo de errores en la misma (también existe la posibilidad de que la herramienta antimalware del servidor detecte esos archivos y los ponga en cuarentena o los elimine, lo que implica que no puedan cargarse correctamente y se genere un error en la web).

- Coste de reparación: no todo el mundo sabe cómo actuar en este tipo de situaciones (por ello realizamos esta guía) o tiene tiempo para hacerlo, por lo que puede ser necesario contratar algún servicio de desinfección.

- Pérdida de datos: en el peor de los casos, existen infecciones que pueden llegar a eliminar todos los contenidos de la web, y en ciertas ocasiones, si no tienes una copia de seguridad, podrías perderlo todo de forma permanente.

¿Cómo detectar malware en WordPress?

Dando por hecho que somos ya conocedores de que nuestro WordPress se encuentra infectado, es recomendable analizar el tipo de virus que está afectando a tu instalación.

Para ello, existen multitud de herramientas que te van a permitir analizar tu sitio web y facilitarte algo de información adicional para descubrir el alcance del problema.

Es importante tener en cuenta que ninguna herramienta de análisis o antimalware es perfecta, por lo que es posible que no se detecte nada en el proceso, no obstante, esto no quiere decir que la instalación esté limpia (nuestra recomendación es utilizar este tipo de herramientas como apoyo, para tener a nuestra disposición la máxima información posible del tipo del virus que está afectando a la web).

Análisis con Sucuri SiteCheck

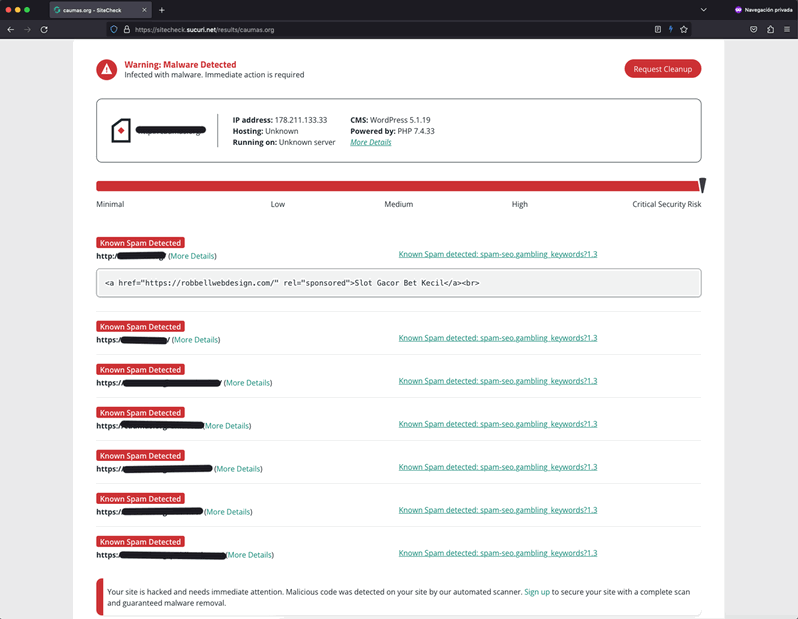

Sucuri es una de las empresas más conocidas de seguridad y de limpieza de malware, y desde su página web, ponen a tu disposición una herramienta de análisis gratuita que suele detectar de una forma bastante eficiente los archivos o scripts infectados en tu sitio web.

A continuación, puedes ver un ejemplo de un sitio web analizado con esta herramienta, en donde se pueden apreciar los ficheros afectados por el virus y el tipo de malware concreto:

La URL desde la que puedes efectuar el análisis sería esta: https://sitecheck.sucuri.net/

Aparte de esta herramienta, Sucuri también ofrece servicios adicionales de securización y de limpieza de malware, por lo que, si quisieras conocer más el respecto, puedes visitar su página web: https://sucuri.net/

Existen otras páginas web adicionales que te permiten realizar análisis en línea de tu sitio web, por ejemplo “Quttera” o “Virus Total”, la cual te permite analizar archivos directamente, no obstante, basándonos en los últimos análisis que hemos realizado, la que mejor resultados nos está dando es Sucuri.

Análisis con Imunify360

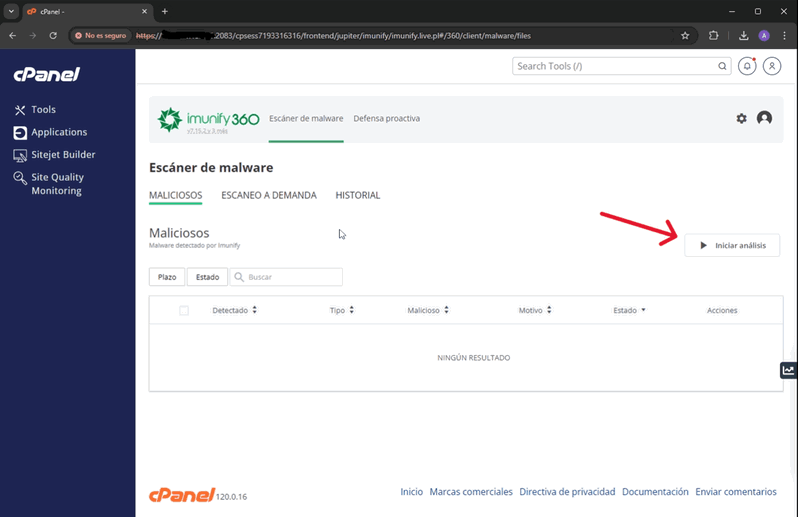

Imunify360 es el software de seguridad que tenemos implementado en todos nuestros planes de hosting con cPanel, incluidos los hosting reseller y los hosting elásticos.

Imunify360 es mucho más que una herramienta antimalware (puede funcionar como WAF o incluso filtrar del correo electrónico mediante SMTP), aunque en este post únicamente mencionaremos su funcionalidad de análisis. Si te interesa conocer todo lo que ofrece esta herramienta, tenemos este post en el que hablamos largo y tendido sobre ella.

Esta herramienta te permite realizar análisis a demanda o de forma programada (el nivel de detección y la periodicidad de los análisis dependerá de la configuración que aplique cada proveedor), también tiene un apartado de “Historial” donde puedes verificar si en algún momento se detectó malware en el pasado y que medidas se tomaron con el mismo (si se envió a cuarentena, si se eliminaron los archivos infectados, etc.).

Para llevar a cabo un análisis con esta herramienta, accederemos a nuestro cPanel y nos dirigiremos al apartado "Seguridad >> Imunify360", desde el que podremos iniciar un nuevo análisis cuando queramos.

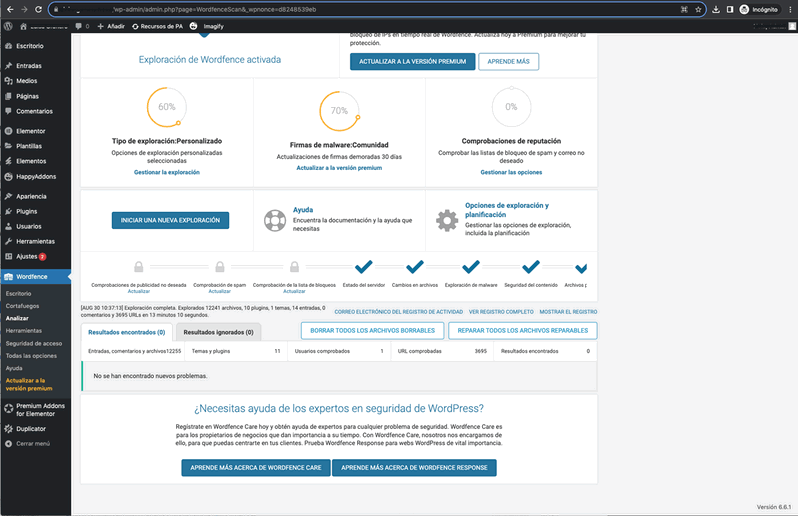

Análisis con Wordfence

Existen muchos plugins en WordPress que permiten analizar la instalación en busca de virus, no obstante, en nuestro caso, siempre solemos utilizar Wordfence, ya que tiene una base de datos de detección bastante grande, y es la que mejores resultados nos ha ofrecido en los últimos tiempos.

En este post, únicamente te hablaremos de su función de análisis, tal y como hicimos en el apartado anterior con Imunify360, no obstante, si quieres conocer más en profundidad todas las opciones de este plugin, tenemos esta guía de Wordfence hablando sobre él en profundidad a la que te recomendamos echarle un vistazo.

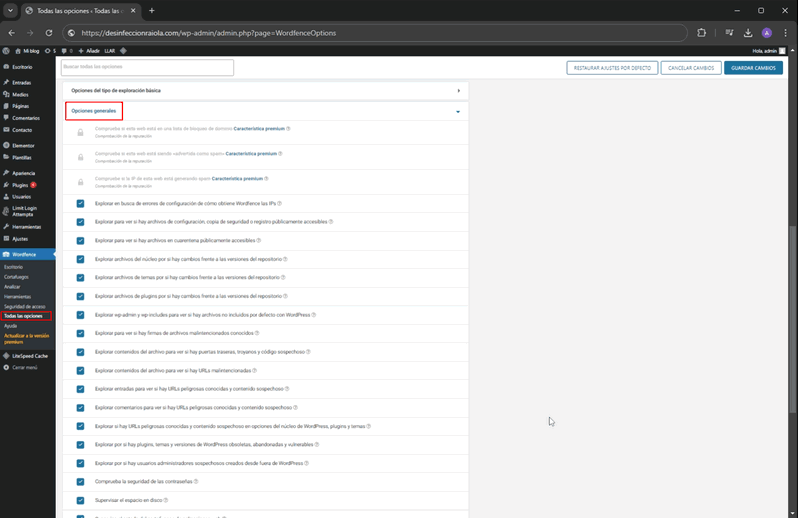

Una vez instalado el plugin (podemos descargarlo de forma gratuita desde el propio repositorio de WordPress), nos dirigiremos antes de nada a la configuración para habilitar todas las opciones disponibles para la exploración/análisis del mismo, esto podemos hacerlo desde "Wordfence >> Todas las opciones >> Opciones de exploración >> Opciones generales", en donde marcaremos todas las casillas disponibles.

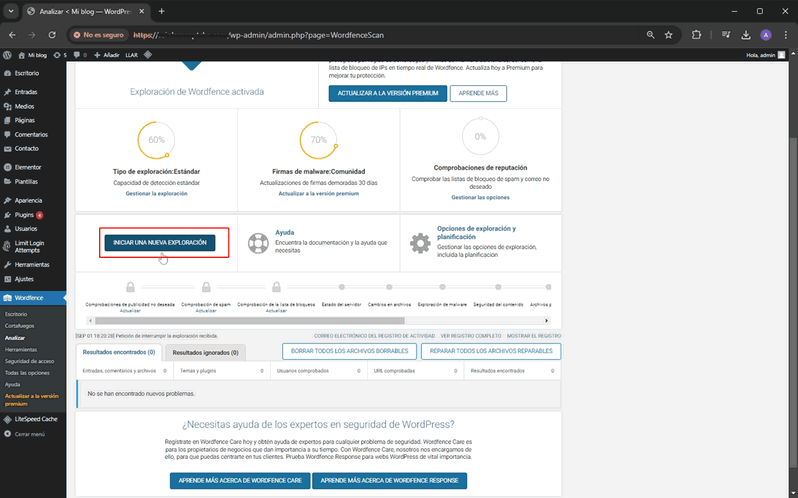

Una vez activadas todas las opciones, procederemos con el análisis desde "Wordfence >> Analizar >> Iniciar una nueva exploración".

En caso de que se detecte malware en el análisis, Wordfence te permite tomar ciertas medidas contra dichos ficheros, no obstante, nosotros no utilizaremos estas opciones que nos ofrecen, ya que realizaremos la desinfección completa de la web de forma manual para garantizar que todo quede completamente limpio.

Como te indicamos con anterioridad, existen otros plugins de análisis que podrías utilizar, como puede ser “Anti-Malware Security and Brute-Force Malware”, del cual tiene un vídeo explicativo nuestro compañero Álvaro en su canal de Youtube:

Análisis por terminal ("wp-cli" y otros comandos)

No todo el mundo dispone de acceso SSH a las instalaciones alojadas en su servidor, no obstante, en caso de ser posible, WordPress dispone de una herramienta llamada WP-Cli, que permite interactuar y gestionar sitios webs de WordPress a partir de una serie de comandos.

Es necesario aclarar que este tipo de sistema es algo más avanzado y es muy potente, por lo que no te recomendamos utilizarlo si no estás familiarizado en cierta medida a utilizar este tipo de herramientas.

Alguno de los comandos más interesantes que nos permite utilizar esta herramienta son:

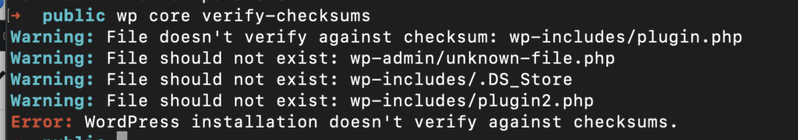

wp core verify-checksums

wp plugin verify-checksums –all

El primero analizará el núcleo de WordPress en busca de archivos que estén modificados o que no deberían de existir en el mismo.

El segundo realizará el mismo proceso con todos los plugins de la web.

Como puedes ver, esto te permitiría analizar los archivos del núcleo y de los plugins de WordPress, aunque sería necesario realizar comandos adicionales de Linux para verificar toda la instalación al completo (por ejemplo, buscando ficheros con el comando “find” o realizando alguna búsqueda de cadenas de texto con “grep”).

En nuestro blog, disponemos de un par de guías relacionadas con este tipo de comandos, por lo que te recomendamos echarle un vistazo si quieres conocer más sobre estas herramientas:

https://raiolanetworks.com/blog/wp-cli/ y https://raiolanetworks.com/blog/ssh/

Sustituir todos los archivos genéricos de WordPress, plugins y tema:

Una vez hayamos detectado el malware en la web, habría que proceder con la desinfección completa de la misma.

Tal y como indicamos ya con anterioridad, es probable que las herramientas de análisis no detecten todos los archivos infectados, por lo que es necesario sustituir todos los archivos originales de WordPress, plugins y el tema que utilices.

Eliminar únicamente los archivos que han detectado las herramientas de análisis no es una solución viable, ya que además de lo comentado anteriormente, es muy probable que vuelvan a generarse los mismos archivos infectados en la instalación.

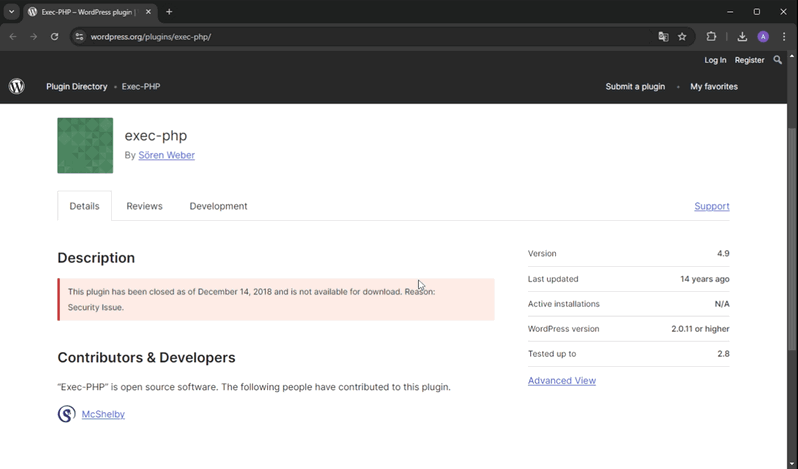

Por otro lado, habría que revisar si alguno de los elementos que tenemos instalados en nuestra web puede tener alguna vulnerabilidad o si se actualizan normalmente.

Con esto nos referimos a que aunque tengas la última versión de un plugin instalada en la web, es posible que este no reciba actualizaciones desde hace años (o incluso que ya no pueda descargarse por algún motivo), por lo que no es recomendable mantenerlo por temas de seguridad y compatibilidad.

Nuestra recomendación es que no tengas elementos en tu web que lleven más de 1 año sin recibir actualizaciones. Existen infinidad de plugins en WordPress, y seguramente encuentres uno que realice las mismas funciones y que se actualice periódicamente.

Otro punto a tener en cuenta con el proceso de desinfección es que se perderían todas las personalizaciones que hayamos realizado en cualquier elemento (por ejemplo, si hemos añadido algún tipo de código al tema), ya que se van a instalar las versiones originales de los mismos.

Aclarado todo esto, y antes de proceder con el proceso de desinfección, también sería recomendable que revises y limpies los equipos que utilices para gestionar la web, además de cambiar todas las contraseñas que tenías guardadas en el mismo.

Una vez hecho esto, podemos proceder con la desinfección:

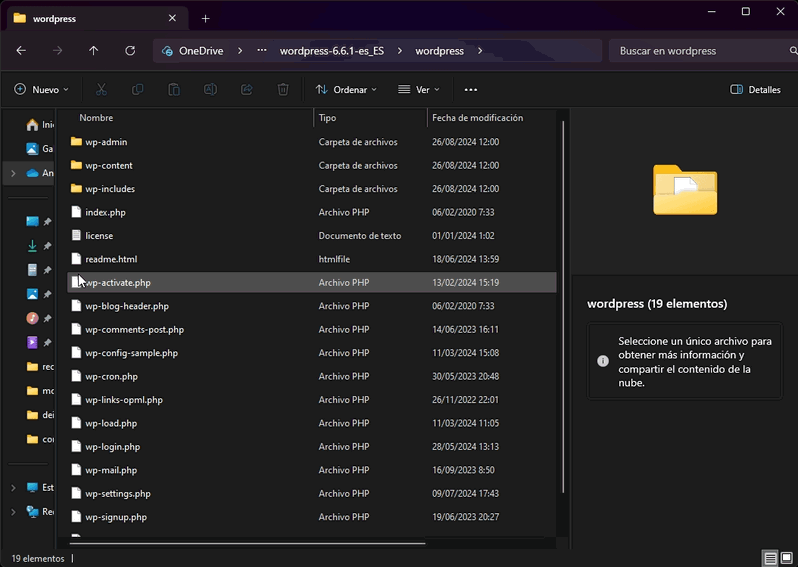

Lo primero que tenemos que hacer es una copia de seguridad, para poder restaurarla si se produce algún tipo de problema. Como indicamos con anterioridad, el objetivo final de la desinfección es sustituir todos los archivos de la web, por lo que vamos a descargar la última versión de WordPress desde la plataforma original, y la meteremos en una nueva carpeta en tu equipo.

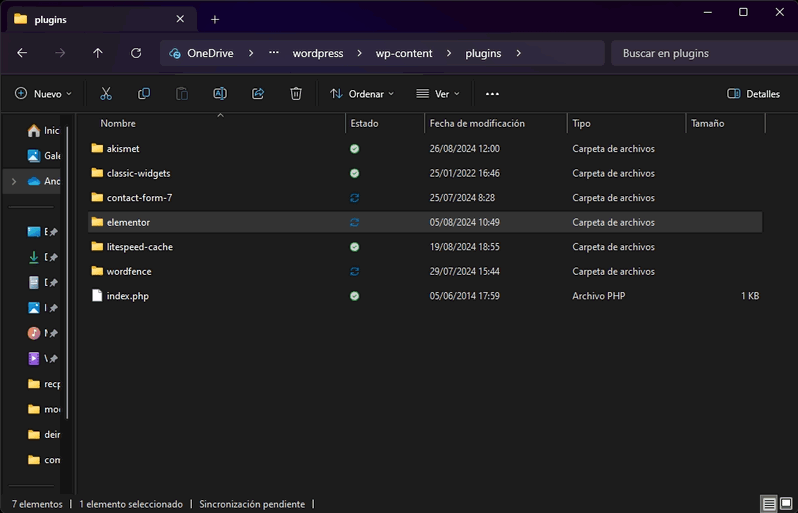

En este punto es donde deberías de verificar que no tengas instalados elementos con vulnerabilidades o que lleven mucho tiempo sin recibir actualizaciones. Posteriormente, vamos a descargar también la última versión de los plugins que tengamos instalados del propio repositorio de WordPress (o de su plataforma correspondiente en caso de que sea de pago), y los dejaremos dentro de la carpeta de “Plugins” en el WordPress que acabamos de descargar.

En este punto es donde deberías de verificar que no tengas instalados elementos con vulnerabilidades o que lleven mucho tiempo sin recibir actualizaciones. Posteriormente, vamos a descargar también la última versión de los plugins que tengamos instalados del propio repositorio de WordPress (o de su plataforma correspondiente en caso de que sea de pago), y los dejaremos dentro de la carpeta de “Plugins” en el WordPress que acabamos de descargar.

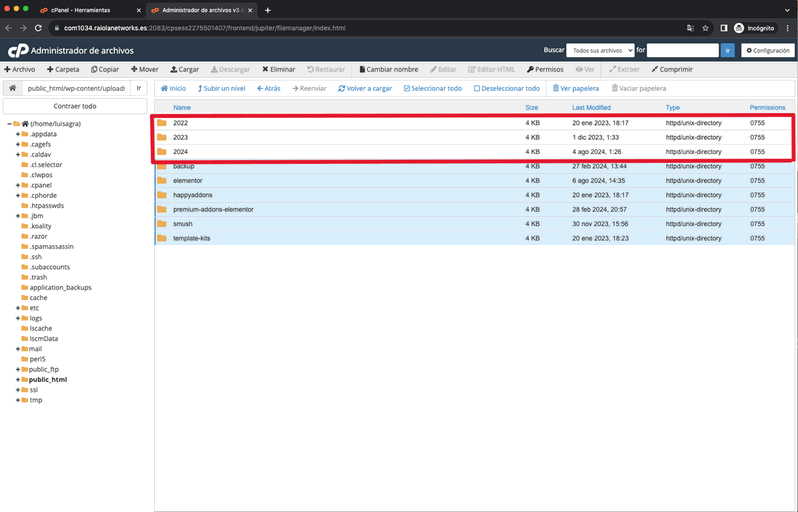

Una vez hecho esto, faltaría realizar el mismo proceso con el tema activo de la web, por lo que descargaremos la última versión del mismo y lo dejaremos en la carpeta de “themes” de la nueva instalación que estamos creando (es recomendable tener únicamente un tema instalado, ya que pueden producirse infecciones a partir de una plantilla desactivada y sin actualizar). Ten en cuenta que se perderán todas las personalizaciones o código que tuvieses implementado en el mismo, lo que puede provocar algunos cambios en el propio funcionamiento o diseño de la web, no obstante, es un riesgo que hay que correr para garantizar la limpieza completa del virus. Una vez hecho esto, habría que eliminar toda la instalación original, exceptuando la carpeta “uploads”, la cual incluye todos los contenidos media de tu web. De la carpeta “uploads” habría que borrar también todos los contenidos, exceptuando las carpetas donde se almacenan todos los medios (las que por defecto se denominan por el año y los meses), que sería lo único que no habría que eliminar en el proceso.

Aunque no se suelan encontrar archivos infectados en el directorio de medios, es recomendable realizar búsquedas en los mismos por si pudiese existir alguno.

Lo mejor es realizar búsquedas de archivos con extensión PHP, CSS, JS o XML (desde el propio administrador de archivos o mediante algún comando por terminal, en caso de tenerla disponible), ya que estos directorios no suelen almacenar ficheros de este tipo.

En cuanto hayamos comprobado la carpeta de uploads y eliminados todos los contenidos prescindibles de la misma, sería el momento de subir la carpeta que hemos preparado con anterioridad con todos los archivos actualizados (añadiéndole el directorio de uploads ya revisado), ya sea mediante FTP o desde el administrador de archivos de tu proveedor de hosting, y con esto, lo único que faltaría sería verificar que la web funcione correctamente.

En la gran mayoría de casos de infección, esto debería de ser suficiente para solventarla, no obstante, te recomendaríamos realizar algunas revisiones adicionales para garantizarlo (además de algunas acciones de securización que te indicaremos posteriormente).

A veces, pueden quedarse activos algunos procesos derivados de la infección que podrían provocar problemas posteriormente, por lo que habría que matar dichos procesos (es posible que tengas que solicitárselo a tu proveedor de alojamiento).

Otro punto que te recomendamos revisar es que no tengas creadas tareas cron maliciosas en tu panel de control.

Por otro lado, hay que tener en cuenta que aunque la gran mayoría de infecciones son provocadas por los ficheros de la web, en ciertas ocasiones pueden venir de la propia base de datos, normalmente con algún código inyectado en la misma.

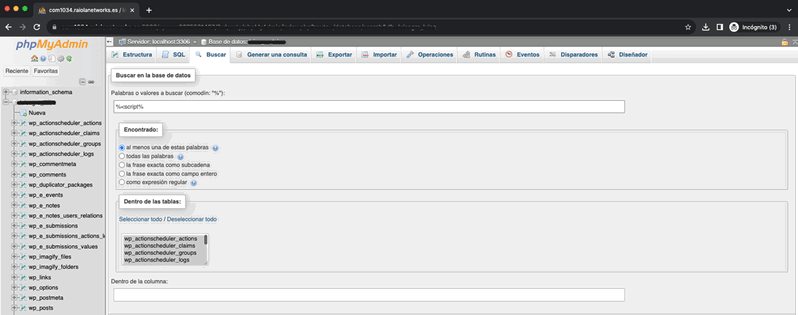

Este tipo de infecciones son las más complicadas de detectar y no disponemos de ningún método exacto para detectarlas, no obstante, podrías hacer búsquedas de ciertas cadenas de texto desde el propio phpMyAdmin.

Normalmente, este tipo de infecciones se realizan a partir de inyecciones en la base de datos, sobre todo de JavaScript, por lo que podemos realizar búsquedas de las cadenas “%<script%” o de “%javascript%” y revisar las coincidencias (seguramente existan resultados legítimos, ya que puede haber muchos tipos de scripts o contenidos JS en una web).

Tareas adicionales de securización

Una vez hayamos desinfectado la web completamente, vamos a indicarte a continuación una serie de tareas que es recomendable realizar para garantizar que no vuelva a producirse la infección:

- Cambiar todas las contraseñas de la web y del propio panel de control: es importante que modifiques las contraseñas de todos los usuarios con privilegios de administrador en WordPress, la contraseña de la base de datos, la del panel de control (ya sea cPanel, Plesk, Vesta CP, etc) y la de todas las cuentas FTP que tengas creadas.

- Instalar algún plugin de seguridad: existen multitud de plugins de seguridad en WordPress que te van a permitir realizar algunas configuraciones de seguridad en la web, como puede ser el cambio de URL por defecto del login de WordPress, protección contra ataques de fuerza bruta, configuración de reCaptcha, etc.

En nuestro caso, solemos dejar instalado y configurado el plugin de Wordfence, aunque podrías optar por otros como pueden ser “Wp Cerber”, “better-wp-security" o “all-in-one-wp-security-and-firewall".

- Actualizar la web de forma periódica y no instalar elementos nulled o pirata para que no vuelva a repetirse el problema.

Aparte de esto, existen muchas más tareas de securización que podemos aplicar en WordPress, aunque ya tenemos una guía hablando sobre ello: https://alvarofontela.com/seguridad-wordpress/ o https://raiolanetworks.com/blog/guia-de-seguridad-para-wordpress/

No obstante, en caso de infección, sería altamente recomendable realizar estos 3 puntos que te indicamos anteriormente.

Volver a analizar WordPress:

Una vez realizados todos los pasos anteriores, nuestro sitio web debería de quedar completamente limpio, no obstante, lo idóneo sería realizar un nuevo análisis de la instalación para verificar si se nos ha podido escapar algo.

En este caso, podemos utilizar las mismas herramientas indicadas anteriormente (plugins de WordPress, herramientas externas como Sucuri, etc.) y también podemos solicitarle a nuestro proveedor de alojamiento que haga un análisis de su lado, recuerda que cuantas más herramientas pasemos, mejor, ya que no todas ellas disponen de la misma base de datos.

Sería muy extraño que realizando todo el proceso de desinfección y aplicando todas las configuraciones indicadas en este post se nos escape alguna cosa, no obstante, sí que pueden existir casos en los que la infección no se “perciba” a simple vista y únicamente pueda detectarse al visitar la web mediante algún "user-agent" en específico, aunque suelen ser casos muy concretos.

En cualquier caso, recuerda que desde Raiola Networks disponemos de un servicio de desinfección profesional en WordPress, por lo que si quieres que nos encarguemos nosotros del proceso, tan solo tendrías que contactarnos.

¿Cómo solicitar una revisión del sitio a Google después de desinfectarlo?

Una vez finalizado todo el proceso, y si Google había marcado nuestra página web como peligrosa o insegura, lo que habría que hacer sería solicitar una revisión al propio Google desde la herramienta de Google Webmasters (necesitas tener verificada la propiedad del dominio en Google Search Console).

Te recomendamos revisar este enlace en el que se habla de ello: https://support.google.com/webtools/answer/7539003?hl=es

Cuando solicites la revisión, ten en cuenta que cuanta más información facilites a Google sobre como has solucionado el problema, mejor, puedes enviarles incluso análisis de distintas herramientas, incluida la suya propia: https://transparencyreport.google.com/safe-browsing/search?hl=es

Marcelo Ferro

01/09/2015 a las 02:34Eso pasa por usar themes y plugins piratas ademas de perder posiciones , lista de spam etc.